Descubre los puertos abiertos en tu red: guía completa y actualizada

En el mundo de la informática y la seguridad de redes, es fundamental conocer los puertos abiertos en una red. Los puertos son puntos de acceso a un sistema informático y cada uno de ellos tiene asignado un número que indica el tipo de servicio que está utilizando. Saber qué puertos están abiertos en una red es importante para identificar posibles vulnerabilidades o ataques.

Te presentaremos una guía completa y actualizada sobre cómo descubrir los puertos abiertos en tu red. Explicaremos qué son los puertos, cómo funcionan y cómo se pueden utilizar para acceder a un sistema. Además, te proporcionaremos herramientas y métodos para escanear tu red en busca de puertos abiertos y te brindaremos consejos para asegurar tu red y protegerla de posibles ataques.

- Utiliza una herramienta de escaneo de puertos para comprobar qué puertos están abiertos en tu red

- Realiza un análisis de seguridad para identificar posibles vulnerabilidades en los puertos abiertos

- Cierra los puertos innecesarios para reducir las posibilidades de ataques externos

- Mantén actualizados los dispositivos y el firmware de tu red para evitar fallos de seguridad conocidos

- Utiliza contraseñas seguras y cambia las contraseñas predeterminadas de tus dispositivos de red

- Configura un firewall para bloquear el tráfico no autorizado en los puertos abiertos

- Monitoriza regularmente los registros de actividad de red para detectar actividades sospechosas en los puertos abiertos

- Considera utilizar una red privada virtual (VPN) para cifrar el tráfico de red y proteger tus puertos abiertos

- Mantén un inventario actualizado de los dispositivos conectados a tu red para identificar posibles puntos débiles

- Realiza auditorías de seguridad periódicas para garantizar que tu red esté protegida contra amenazas externas

Utiliza una herramienta de escaneo de puertos para comprobar qué puertos están abiertos en tu red

Si deseas conocer los puertos abiertos en tu red, puedes utilizar una herramienta de escaneo de puertos. Esta herramienta te permitirá identificar los puertos que están activos y disponibles para su uso.

¿Qué es un puerto en una red?

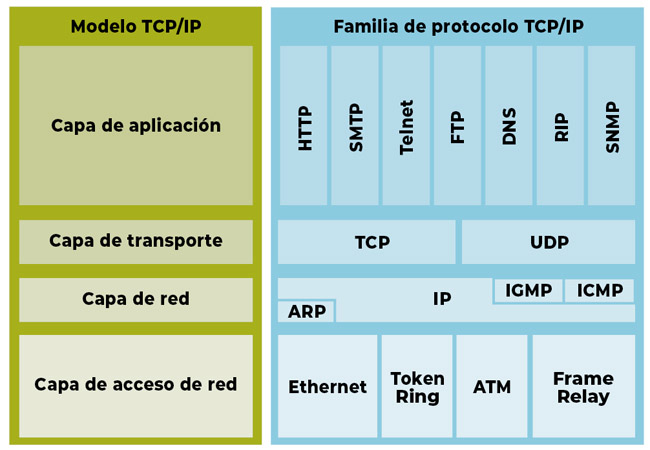

Un puerto es un número de identificación que se utiliza para direccionar los datos que se transmiten a través de una red. En una red, los puertos se utilizan para enviar y recibir paquetes de datos. Los puertos pueden estar abiertos o cerrados, dependiendo de si están disponibles para su uso o no.

¿Por qué es importante conocer los puertos abiertos en tu red?

Conocer los puertos abiertos en tu red es importante por varias razones. En primer lugar, te permite identificar posibles vulnerabilidades en la seguridad de tu red. Si tienes puertos abiertos innecesariamente, podrías estar exponiendo tu red a posibles ataques.

Además, conocer los puertos abiertos te permite verificar si los servicios y aplicaciones que esperas que estén disponibles en tu red realmente lo están. Esto es especialmente útil si estás experimentando problemas de conectividad o si deseas configurar un servidor o servicio específico en tu red.

¿Cómo utilizar una herramienta de escaneo de puertos?

Existen varias herramientas de escaneo de puertos disponibles en el mercado. Algunas de las más populares incluyen Nmap, Angry IP Scanner y Advanced Port Scanner. Estas herramientas te permiten escanear una o varias direcciones IP para identificar los puertos abiertos.

- Descarga e instala una herramienta de escaneo de puertos de tu elección en tu dispositivo.

- Abre la herramienta e ingresa la dirección IP o el rango de direcciones IP que deseas escanear.

- Inicia el escaneo y espera a que la herramienta complete el proceso. Esto puede llevar algunos minutos, dependiendo de la cantidad de direcciones IP que estés escaneando.

- Una vez completado el escaneo, la herramienta te mostrará los puertos abiertos en la red escaneada. Podrás ver el número de puerto y el servicio asociado a ese puerto.

Recuerda que escanear puertos en una red sin autorización puede ser ilegal. Asegúrate de obtener el permiso adecuado antes de realizar cualquier escaneo de puertos.

Utilizar una herramienta de escaneo de puertos te permite conocer los puertos abiertos en tu red y verificar la disponibilidad de servicios y aplicaciones. Recuerda siempre obtener el permiso adecuado antes de realizar cualquier escaneo de puertos.

Realiza un análisis de seguridad para identificar posibles vulnerabilidades en los puertos abiertos

Realiza un análisis de seguridad para identificar posibles vulnerabilidades en los puertos abiertos

El análisis de seguridad es una parte fundamental en la protección de una red. Identificar los puertos abiertos en tu red es esencial para asegurarte de que no haya posibles vulnerabilidades que puedan ser explotadas por hackers o ciberdelincuentes.

¿Qué son los puertos abiertos?

En el contexto de las redes informáticas, los puertos son puntos de conexión en un dispositivo que permiten la comunicación entre diferentes aplicaciones y servicios. Cada puerto está asociado a un número específico y se utiliza para enviar y recibir datos.

Cuando un puerto está "abierto", significa que está disponible y escuchando conexiones entrantes. Esto permite que las aplicaciones y servicios puedan recibir datos a través de ese puerto. Sin embargo, también implica un riesgo potencial, ya que los ciberdelincuentes pueden intentar aprovecharse de estos puertos abiertos para acceder de manera no autorizada a la red o comprometer la seguridad de los dispositivos conectados.

¿Por qué es importante realizar un análisis de seguridad de los puertos abiertos?

Realizar un análisis de seguridad de los puertos abiertos te permite detectar posibles vulnerabilidades y tomar medidas para cerrar esos puntos de entrada no deseados. Al identificar los puertos abiertos, puedes evaluar si son necesarios o si representan un riesgo innecesario para la seguridad de tu red.

Además, el análisis de seguridad te ayuda a identificar posibles servicios o aplicaciones que no deberían estar disponibles públicamente. Esto te permite tomar medidas para restringir o cerrar esos puertos, reduciendo así la superficie de ataque y fortaleciendo la seguridad de tu red.

¿Cómo realizar un análisis de seguridad de los puertos abiertos?

Existen varias herramientas y métodos que puedes utilizar para realizar un análisis de seguridad de los puertos abiertos en tu red. Algunas de las opciones más comunes incluyen:

- Escaneo de puertos: Utiliza herramientas como Nmap para escanear los puertos abiertos en tu red. Estas herramientas te proporcionarán información sobre los puertos abiertos, los servicios asociados y las posibles vulnerabilidades.

- Firewalls: Configura y utiliza firewalls para controlar el tráfico de red y bloquear los puertos no necesarios. Esto te permitirá cerrar los puertos abiertos que representen un riesgo para la seguridad de tu red.

- Actualizaciones y parches: Mantén tus dispositivos y aplicaciones actualizados con los últimos parches de seguridad. Esto ayudará a cerrar posibles vulnerabilidades en los puertos abiertos y fortalecerá la seguridad de tu red.

Conclusión

Realizar un análisis de seguridad de los puertos abiertos en tu red es esencial para protegerla de posibles amenazas y vulnerabilidades. Identificar y cerrar los puertos abiertos innecesarios o riesgosos fortalecerá la seguridad de tu red y reducirá las posibilidades de sufrir ataques cibernéticos.

Recuerda que la seguridad de tu red es una responsabilidad constante. Mantente al tanto de las últimas técnicas y herramientas de seguridad, y realiza análisis periódicos de tus puertos abiertos para mantener tu red protegida.

Cierra los puertos innecesarios para reducir las posibilidades de ataques externos

En la actualidad, la seguridad de nuestra red se ha vuelto una preocupación constante. Los ataques cibernéticos están a la orden del día y es fundamental tomar medidas para proteger nuestros sistemas. Uno de los aspectos más importantes en cuanto a seguridad informática es el control de los puertos abiertos en nuestra red.

Los puertos son puntos de conexión que permiten la comunicación entre diferentes dispositivos o programas a través de la red. Cada puerto tiene asignado un número que indica el tipo de servicio o aplicación al que está asociado. Algunos puertos son utilizados para servicios básicos, como el puerto 80 para HTTP, mientras que otros son utilizados para servicios más específicos, como el puerto 22 para SSH.

Es importante tener en cuenta que cada puerto abierto en nuestra red representa una posible puerta de entrada para un atacante. Por lo tanto, es fundamental cerrar aquellos puertos que no sean necesarios para reducir las posibilidades de ataques externos.

¿Cómo puedo saber qué puertos están abiertos en mi red?

Existen varias herramientas que nos permiten escanear nuestra red en busca de puertos abiertos. Una de las más populares es Nmap, que nos proporciona información detallada sobre los puertos abiertos en nuestra red. Para utilizar Nmap, simplemente debemos instalarlo en nuestro sistema y ejecutar el comando correspondiente.

Otra opción es utilizar herramientas en línea, como "ShieldsUP!" de Gibson Research Corporation, que nos permite escanear nuestros puertos de forma rápida y sencilla desde el navegador web.

¿Cómo puedo cerrar los puertos innecesarios en mi red?

Una vez que hemos identificado los puertos abiertos en nuestra red, es importante cerrar aquellos que no sean necesarios. Para ello, debemos acceder a la configuración de nuestro router o firewall y desactivar los puertos que no estemos utilizando.

Además, es recomendable utilizar firewalls personales en nuestros dispositivos para controlar el tráfico de red y bloquear los puertos no deseados.

Es fundamental controlar los puertos abiertos en nuestra red para proteger nuestros sistemas de posibles ataques externos. Mediante el uso de herramientas de escaneo de puertos y la configuración adecuada de nuestros dispositivos de red, podemos reducir las posibilidades de sufrir un ataque cibernético. Recuerda cerrar los puertos innecesarios y utilizar firewalls personales para garantizar la seguridad de tu red.

Mantén actualizados los dispositivos y el firmware de tu red para evitar fallos de seguridad conocidos

Es importante mantener todos los dispositivos de tu red actualizados, incluyendo routers, switches, firewalls y otros dispositivos de red. Esto se debe a que los fabricantes de estos dispositivos suelen lanzar actualizaciones de firmware para corregir vulnerabilidades conocidas y mejorar la seguridad en general.

La falta de actualizaciones puede dejar tus dispositivos expuestos a ataques y vulnerabilidades conocidas. Los piratas informáticos suelen aprovecharse de estas vulnerabilidades para acceder a tu red y comprometer la seguridad de tus datos.

Para mantener tus dispositivos actualizados, debes estar atento a las actualizaciones que publiquen los fabricantes. La mayoría de ellos ofrecen la opción de recibir notificaciones por correo electrónico o en la propia interfaz de administración del dispositivo. Asegúrate de habilitar estas notificaciones para estar al tanto de las últimas actualizaciones.

Una vez que recibas una notificación de actualización, asegúrate de leer las notas de lanzamiento y las instrucciones proporcionadas por el fabricante. Algunas actualizaciones pueden requerir una configuración adicional o incluso una reinicialización del dispositivo.

Recuerda que la actualización del firmware no es un proceso automático y puede llevar tiempo. Sin embargo, es esencial para mantener tu red segura y protegida contra posibles ataques.

Utiliza contraseñas seguras y cambia las contraseñas predeterminadas de tus dispositivos de red

Es de vital importancia utilizar contraseñas seguras para proteger tus dispositivos de red. Muchos dispositivos vienen con contraseñas predeterminadas que son fáciles de adivinar para los atacantes. Cambiar estas contraseñas predeterminadas es un paso fundamental para asegurar tu red.

Al crear una contraseña segura, asegúrate de utilizar una combinación de letras (mayúsculas y minúsculas), números y caracteres especiales. Evita usar contraseñas obvias como "123456" o "password". Además, es recomendable cambiar regularmente tus contraseñas para mantener la seguridad de tus dispositivos de red.

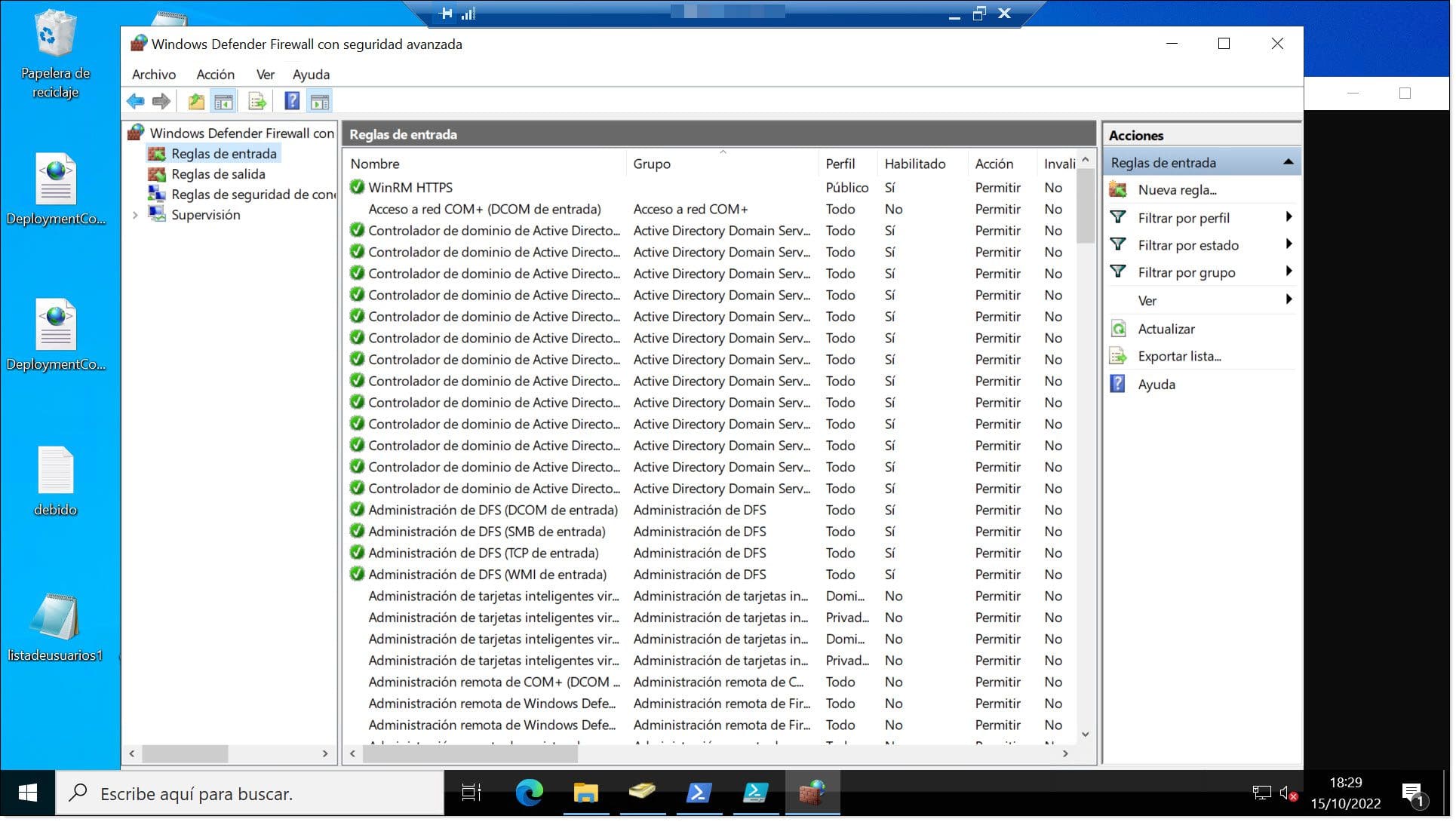

Configura un firewall para bloquear el tráfico no autorizado en los puertos abiertos

Uno de los aspectos más importantes en la seguridad de una red es la protección de los puertos abiertos. Los puertos abiertos son puntos de entrada a los servicios y aplicaciones en una red, y si no se gestionan adecuadamente, pueden representar una vulnerabilidad que los ciberdelincuentes pueden aprovechar para acceder a la red y comprometer la seguridad de los sistemas.

Una de las medidas más eficaces para proteger los puertos abiertos es configurar un firewall. Un firewall es una barrera de seguridad que controla y filtra el tráfico de red, permitiendo el paso únicamente a aquellos puertos y servicios autorizados.

Existen diferentes tipos de firewalls, como los firewalls de red y los firewalls de host. Los firewalls de red se encargan de filtrar el tráfico en función de las direcciones IP y los puertos, mientras que los firewalls de host se instalan en los sistemas individuales y controlan el tráfico entrante y saliente a nivel de aplicación.

Para configurar un firewall y bloquear el tráfico no autorizado en los puertos abiertos, es necesario seguir los siguientes pasos:

Paso 1: Identificar los puertos abiertos

Antes de configurar el firewall, es importante identificar los puertos abiertos en la red. Esto se puede hacer utilizando herramientas de escaneo de puertos, como Nmap. Estas herramientas permiten detectar los puertos abiertos en los sistemas de la red, así como los servicios y aplicaciones asociados a cada puerto.

Paso 2: Configurar el firewall

Una vez identificados los puertos abiertos, se debe proceder a la configuración del firewall. Esto implica definir las reglas de filtrado que permitirán o bloquearán el tráfico en cada puerto. Es importante tener en cuenta las necesidades de la red y los servicios que se desean habilitar, para evitar bloquear el tráfico legítimo.

En la configuración del firewall, se pueden establecer reglas tanto a nivel de dirección IP como a nivel de puerto. Es posible permitir o bloquear el tráfico desde direcciones IP específicas, así como definir qué puertos estarán abiertos y cuáles estarán cerrados.

Paso 3: Probar el firewall

Una vez configurado el firewall, es recomendable realizar pruebas para asegurarse de que está funcionando correctamente. Se pueden utilizar herramientas de escaneo de puertos para verificar que los puertos abiertos están correctamente protegidos y que el tráfico no autorizado es bloqueado.

También es importante monitorear de forma regular el tráfico de red y los registros del firewall, para identificar posibles intentos de intrusión o anomalías en el tráfico.

Configurar un firewall para bloquear el tráfico no autorizado en los puertos abiertos es una medida fundamental para proteger la seguridad de una red. Siguiendo los pasos mencionados anteriormente y manteniendo el firewall actualizado, se puede reducir en gran medida el riesgo de intrusiones y ataques en los sistemas.

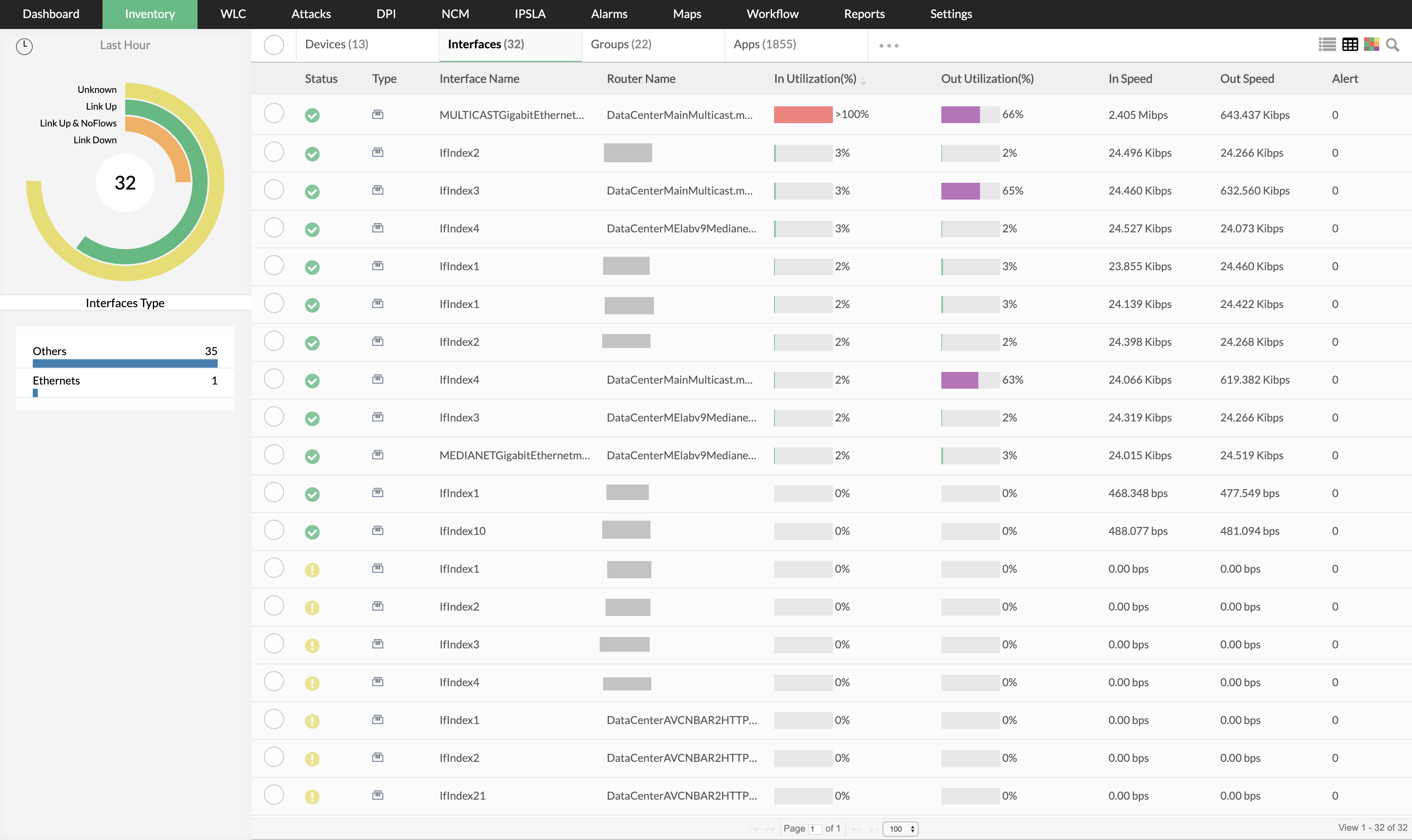

Monitoriza regularmente los registros de actividad de red para detectar actividades sospechosas en los puertos abiertos

Una de las medidas más importantes para garantizar la seguridad de tu red es monitorizar regularmente los registros de actividad de red. Esto te permitirá detectar cualquier actividad sospechosa en los puertos abiertos y tomar las medidas necesarias para proteger tu red.

Los registros de actividad de red contienen información detallada sobre las conexiones entrantes y salientes en tu red. Al revisar estos registros de forma regular, podrás identificar cualquier actividad inusual en los puertos abiertos y determinar si hay algún intento de acceso no autorizado a tu red.

Existen varias herramientas disponibles que pueden ayudarte a monitorizar los registros de actividad de red. Algunas de estas herramientas son gratuitas, mientras que otras requieren una suscripción o una licencia. Es importante elegir una herramienta que se adapte a tus necesidades y presupuesto.

¿Qué buscar en los registros de actividad de red?

- Conexiones inusuales: Presta atención a cualquier conexión entrante o saliente que no reconozcas. Esto podría indicar un intento de acceso no autorizado.

- Patrones de tráfico sospechosos: Observa cualquier patrón de tráfico que sea inusual o que no se ajuste al comportamiento habitual de tu red.

- Intentos de acceso fallidos: Busca cualquier intento de acceso a puertos abiertos que haya fallado. Esto podría indicar un intento de intrusión en tu red.

- Actividad en puertos no autorizados: Verifica que solo los puertos necesarios estén abiertos y que no haya actividad en puertos no autorizados.

Es importante revisar los registros de actividad de red de forma regular, preferiblemente diariamente. Esto te permitirá detectar cualquier actividad sospechosa de forma temprana y tomar las medidas necesarias para proteger tu red.

Considera utilizar una red privada virtual (VPN) para cifrar el tráfico de red y proteger tus puertos abiertos

Una red privada virtual (VPN) es una herramienta esencial para proteger tus puertos abiertos y cifrar el tráfico de red. Con el aumento de los ataques cibernéticos y la vigilancia en línea, es crucial tomar medidas para garantizar la seguridad de tu red.

Una VPN crea una conexión segura entre tu dispositivo y el servidor de la VPN, enmascarando tu dirección IP y encriptando tus datos. Esto significa que incluso si alguien intercepta tu tráfico de red, no podrán acceder a la información sensible o aprovecharse de los puertos abiertos en tu red.

Al utilizar una VPN, puedes evitar que los atacantes accedan a tus puertos abiertos y proteger tu privacidad en línea. Además, una VPN te permite acceder a contenido censurado o restringido geográficamente al cambiar tu ubicación virtual.

Al elegir una VPN, es importante seleccionar un proveedor confiable que ofrezca una política estricta de no registros, velocidades rápidas y una amplia red de servidores en todo el mundo. Además, asegúrate de que la VPN sea compatible con tus dispositivos y sistemas operativos.

Utilizar una VPN es una medida crucial para proteger tus puertos abiertos y cifrar el tráfico de red. No comprometas la seguridad de tu red y la privacidad en línea, considera utilizar una VPN confiable y actualizada.

Mantén un inventario actualizado de los dispositivos conectados a tu red para identificar posibles puntos débiles

Uno de los aspectos fundamentales para garantizar la seguridad en una red es conocer los dispositivos que están conectados a ella. Un paso clave en este proceso es llevar un inventario actualizado de todos los dispositivos y puertos abiertos en tu red.

¿Por qué es importante conocer los puertos abiertos en tu red?

Los puertos son puntos de entrada y salida que permiten la comunicación entre los dispositivos en una red. Algunos de estos puertos están abiertos de forma predeterminada, lo que significa que están disponibles para recibir y enviar datos.

Si no estás al tanto de los puertos abiertos en tu red, podrías estar expuesto a posibles ataques cibernéticos. Los hackers suelen aprovechar los puertos abiertos para infiltrarse en sistemas y robar información confidencial o causar daños.

Además, conocer los puertos abiertos te permite identificar dispositivos que podrían estar comprometidos o mal configurados. Esto te brinda la oportunidad de tomar medidas correctivas y mejorar la seguridad de tu red.

¿Cómo puedes descubrir los puertos abiertos en tu red?

Existen varias herramientas y métodos que puedes utilizar para descubrir los puertos abiertos en tu red. A continuación, te mencionamos algunos de los más comunes:

- Nmap: es una herramienta de escaneo de puertos que te permite identificar los puertos abiertos en una red. Es ampliamente utilizada debido a su eficacia y versatilidad.

- Netstat: es un comando que puedes utilizar en la línea de comandos de tu sistema operativo para mostrar una lista de los puertos abiertos y las conexiones activas en tu dispositivo.

- Firewalls: los firewalls son una medida de seguridad que puedes configurar para bloquear ciertos puertos y controlar el tráfico en tu red. Revisar la configuración de tu firewall te permitirá identificar los puertos abiertos.

Recuerda que es importante realizar escaneos periódicos para mantener actualizado tu inventario de puertos abiertos. A medida que agregues nuevos dispositivos a tu red o realices cambios en la configuración, es necesario asegurarte de que no se hayan abierto puertos no deseados.

Conocer los puertos abiertos en tu red es esencial para garantizar la seguridad de tus dispositivos y datos. Realiza escaneos regulares, utiliza herramientas adecuadas y configura tus firewalls de manera correcta para mantener un inventario actualizado y proteger tu red contra posibles amenazas.

Realiza auditorías de seguridad periódicas para garantizar que tu red esté protegida contra amenazas externas

La seguridad de una red es uno de los aspectos más importantes a tener en cuenta en la actualidad, especialmente con el aumento de las amenazas cibernéticas. Un método efectivo para proteger tu red es realizar auditorías de seguridad periódicas. Estas auditorías te permiten identificar posibles vulnerabilidades y tomar medidas para solucionarlas antes de que sean explotadas por posibles atacantes.

Uno de los aspectos clave a tener en cuenta durante una auditoría de seguridad es la verificación de los puertos abiertos en tu red. Los puertos son puntos de acceso a una red y pueden ser utilizados por atacantes para ingresar de manera no autorizada. Identificar los puertos abiertos te permite conocer qué servicios están expuestos y tomar las medidas necesarias para asegurarlos.

¿Qué son los puertos abiertos?

En el mundo de la informática, los puertos son canales de comunicación que permiten la transferencia de datos entre diferentes dispositivos. Cada puerto se identifica con un número único y se asocia a un servicio o protocolo específico.

Un puerto abierto es aquel que está disponible y listo para recibir conexiones. Es decir, si un puerto está abierto en tu red, significa que hay un servicio o aplicación escuchando en ese puerto y esperando conexiones entrantes.

¿Por qué es importante conocer los puertos abiertos en tu red?

Conocer los puertos abiertos en tu red es fundamental para la seguridad de tu sistema. Si hay puertos innecesariamente abiertos, estás dejando puntos de entrada potenciales para posibles atacantes. Al identificar los puertos abiertos, puedes evaluar si son necesarios o si es posible cerrarlos para reducir la superficie de ataque.

Además, al conocer los puertos abiertos, puedes realizar un análisis de los servicios y aplicaciones que se están ejecutando en tu red. Esto te permite evaluar si están actualizados, si presentan vulnerabilidades conocidas y si están correctamente configurados para mitigar posibles ataques.

¿Cómo descubrir los puertos abiertos en tu red?

Existen varias herramientas y métodos para descubrir los puertos abiertos en tu red. Algunas de las opciones más comunes incluyen:

- Escaneo de puertos con Nmap: Nmap es una herramienta de código abierto que te permite escanear y descubrir los puertos abiertos en una red. Puedes usar comandos simples para realizar un escaneo de todos los puertos o seleccionar un rango específico.

- Análisis de tráfico con Wireshark: Wireshark es una herramienta de análisis de tráfico de red que te permite capturar y analizar los paquetes que circulan por tu red. Puedes filtrar los paquetes por puerto y analizar los resultados para identificar los puertos abiertos.

- Utilizar herramientas de escaneo de vulnerabilidades: Existen diversas herramientas de escaneo de vulnerabilidades que también pueden ayudarte a identificar los puertos abiertos en tu red. Estas herramientas realizan un escaneo exhaustivo en busca de posibles vulnerabilidades en los servicios y aplicaciones que se ejecutan en tu red.

Independientemente de la herramienta o método que elijas, es importante recordar que el descubrimiento de puertos abiertos en tu red es solo el primer paso. Una vez identificados, es fundamental evaluar la necesidad de mantenerlos abiertos y tomar las medidas necesarias para asegurarlos adecuadamente.

Preguntas frecuentes

¿Qué son los puertos abiertos?

Los puertos abiertos son canales de comunicación que permiten la entrada y salida de datos en una red.

¿Por qué es importante saber qué puertos están abiertos en mi red?

Es importante saber qué puertos están abiertos en tu red para identificar posibles vulnerabilidades y prevenir ataques cibernéticos.

Si quieres conocer otros artículos parecidos a Descubre los puertos abiertos en tu red: guía completa y actualizada puedes visitar la categoría Diseño y Tecnología Web.