Guía completa: Cómo configurar y usar SSH para conexiones seguras

En el mundo de la informática y la tecnología, la seguridad de la información es de vital importancia. Es por ello que existen diversos protocolos y herramientas que permiten proteger los datos y las conexiones en línea. Uno de estos protocolos es el SSH (Secure Shell), el cual es ampliamente utilizado para establecer conexiones seguras y autenticadas en redes.

Te ofreceremos una guía completa sobre cómo configurar y usar SSH para conexiones seguras. Veremos desde qué es SSH y cómo funciona, hasta cómo instalarlo y configurarlo en diferentes sistemas operativos. También exploraremos las diferentes funcionalidades y opciones que ofrece SSH, así como las mejores prácticas para garantizar una conexión segura. Si estás interesado en proteger tus datos y comunicaciones en línea, esta guía te será de gran ayuda.

- Aprende qué es SSH y por qué es importante para la seguridad de tus conexiones

- Descarga e instala un cliente SSH en tu sistema operativo

- Genera un par de claves SSH (pública y privada) para autenticarte de forma segura

- Configura el archivo de configuración SSH para personalizar tus preferencias

- Conecta a un servidor remoto utilizando SSH mediante el comando ssh seguido de la dirección IP o nombre de dominio del servidor

- Utiliza comandos básicos de SSH, como cd, ls y cat, para navegar y manipular archivos en el servidor remoto

- Transfiere archivos entre tu computadora y el servidor remoto utilizando el comando scp

- Configura la autenticación de dos factores para agregar una capa adicional de seguridad a tus conexiones SSH

- Aprende a solucionar problemas comunes al utilizar SSH, como errores de conexión o problemas de autenticación

- Mantén tu configuración de SSH actualizada y segura siguiendo las mejores prácticas de seguridad, como deshabilitar el acceso de root y utilizar claves de alta seguridad

- Preguntas frecuentes

Aprende qué es SSH y por qué es importante para la seguridad de tus conexiones

SSH (Secure Shell) es un protocolo de red que permite a los usuarios acceder y administrar de forma segura una computadora remota a través de una conexión encriptada. Proporciona una forma segura de autenticación y comunicación entre dos dispositivos, evitando que los datos sensibles sean interceptados por terceros.

El uso de SSH es fundamental para garantizar la seguridad de las conexiones, especialmente cuando se trabaja con servidores o dispositivos remotos. Al utilizar SSH, los datos que se transmiten entre el dispositivo local y el dispositivo remoto están encriptados, lo que significa que no pueden ser leídos o interceptados por atacantes.

Configuración básica de SSH

Para configurar SSH en tu dispositivo, sigue estos pasos:

- Abre el terminal o la línea de comandos en tu dispositivo.

- Escribe el siguiente comando para verificar si SSH está instalado: ssh -V.

- Si SSH no está instalado, utiliza el siguiente comando para instalarlo: sudo apt-get install openssh-server (para sistemas basados en Debian/Ubuntu) o sudo yum install openssh-server (para sistemas basados en Red Hat/CentOS).

- Una vez instalado SSH, debes configurar el archivo de configuración SSH. Puedes encontrar este archivo en /etc/ssh/sshd_config.

- Abre el archivo de configuración SSH con un editor de texto y realiza los cambios necesarios. Por ejemplo, puedes cambiar el puerto predeterminado de SSH, habilitar o deshabilitar la autenticación de contraseña, etc.

- Guarda los cambios y reinicia el servicio SSH con el siguiente comando: sudo service ssh restart.

Uso de SSH

Una vez configurado SSH, puedes utilizarlo para conectarte de forma segura a un dispositivo remoto. Para ello, sigue estos pasos:

- Abre el terminal o la línea de comandos en tu dispositivo local.

- Escribe el siguiente comando para conectarte a un dispositivo remoto: ssh usuario@direccion_ip. Reemplaza "usuario" con tu nombre de usuario y "direccion_ip" con la dirección IP del dispositivo remoto.

- Si es la primera vez que te conectas a ese dispositivo, se te pedirá que confirmes la autenticidad de la clave del host. Acepta la clave para continuar.

- Inicia sesión en el dispositivo remoto ingresando tu contraseña o utilizando autenticación de clave pública si está configurada.

Una vez que hayas iniciado sesión en el dispositivo remoto a través de SSH, podrás ejecutar comandos y administrar el dispositivo de forma segura. Recuerda siempre desconectarte correctamente al finalizar tu sesión utilizando el comando exit.

Descarga e instala un cliente SSH en tu sistema operativo

Para comenzar a utilizar SSH, primero debes descargar e instalar un cliente SSH en tu sistema operativo. A continuación, te proporcionaremos instrucciones sobre cómo hacerlo para diferentes sistemas operativos:

Windows

Si estás utilizando Windows, puedes descargar e instalar el cliente SSH llamado PuTTY. Puedes obtenerlo en el sitio web oficial de PuTTY: https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html. Descarga el archivo de instalación correspondiente a tu sistema operativo y sigue las instrucciones para instalarlo.

MacOS

En MacOS, puedes utilizar el cliente SSH incorporado en la terminal. No es necesario instalar nada adicional. Simplemente abre la terminal y ejecuta el comando "ssh" seguido de la dirección IP o el nombre de host del servidor al que deseas conectarte.

Linux

La mayoría de las distribuciones de Linux ya incluyen un cliente SSH. Si no lo tienes instalado, puedes utilizar el siguiente comando en la terminal para instalarlo:

sudo apt-get install openssh-client

Este comando es válido para distribuciones basadas en Debian, como Ubuntu. Si estás utilizando otra distribución de Linux, puedes consultar la documentación correspondiente para obtener instrucciones específicas.

Una vez que hayas instalado el cliente SSH en tu sistema operativo, estás listo para configurar y utilizar SSH para conexiones seguras. Sigue leyendo para obtener más información.

Genera un par de claves SSH (pública y privada) para autenticarte de forma segura

Una de las formas más seguras de autenticarse en un servidor remoto es mediante el uso de SSH (Secure Shell). Para configurar y utilizar SSH de manera adecuada, el primer paso es generar un par de claves SSH, compuesto por una clave pública y una clave privada.

La clave privada se mantendrá en tu máquina local y nunca deberá ser compartida con nadie. Por otro lado, la clave pública se copiará en el servidor remoto al que deseas acceder de forma segura.

Para generar el par de claves SSH, puedes utilizar el siguiente comando en tu terminal:

ssh-keygen -t rsa -b 4096 -C "tu_correo_electronico@example.com"Esto generará un par de claves SSH utilizando el algoritmo RSA con una longitud de 4096 bits. Además, puedes especificar tu dirección de correo electrónico para identificar la clave en el futuro.

A continuación, se te pedirá que elijas la ubicación y el nombre del archivo donde se guardarán las claves. Por defecto, se guardarán en el directorio ~/.ssh con los nombres id_rsa para la clave privada y id_rsa.pub para la clave pública.

Una vez generadas las claves, es posible que desees agregar una contraseña adicional para proteger aún más tu clave privada. Puedes hacer esto ejecutando el siguiente comando:

ssh-keygen -pEste comando te permitirá establecer una contraseña para tu clave privada existente o cambiar la contraseña existente si ya tienes una.

Una vez que hayas generado y protegido tu par de claves SSH, estarás listo para configurar la autenticación SSH en el servidor remoto y utilizarlo para conexiones seguras.

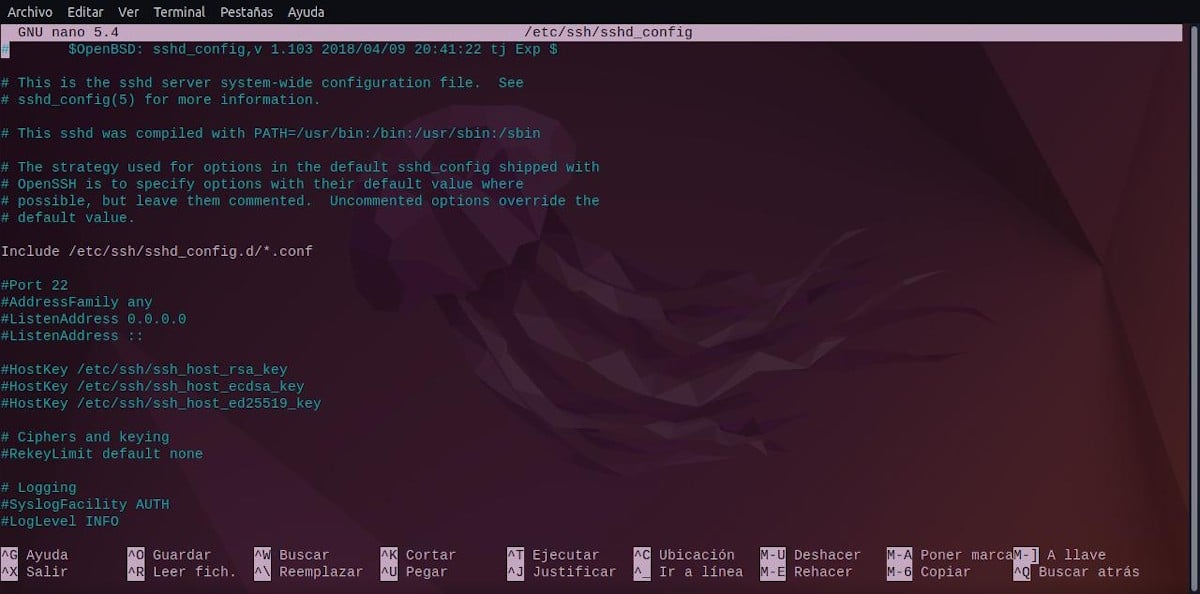

Configura el archivo de configuración SSH para personalizar tus preferencias

El archivo de configuración SSH te permite personalizar tus preferencias y opciones de conexión. Puedes encontrar este archivo en /etc/ssh/sshd_config. Aquí te mostramos cómo configurarlo:

Paso 1: Accede al archivo de configuración

Para acceder al archivo de configuración SSH, abre una terminal y ejecuta el siguiente comando:

- sudo nano /etc/ssh/sshd_config

Paso 2: Personaliza tus preferencias

Una vez que hayas abierto el archivo de configuración, verás una serie de opciones que puedes modificar. Aquí hay algunas de las opciones más comunes:

- Port: Esta opción te permite especificar el puerto en el cual SSH escuchará las conexiones. Por defecto, el puerto es 22, pero puedes cambiarlo a cualquier número de puerto que desees.

- PermitRootLogin: Esta opción determina si se permite o no el inicio de sesión como usuario root a través de SSH. Se recomienda establecerla en "no" para mejorar la seguridad.

- PubkeyAuthentication: Esta opción controla si se permite la autenticación basada en clave pública. Se recomienda establecerla en "yes" para una mayor seguridad.

- PasswordAuthentication: Esta opción controla si se permite la autenticación basada en contraseña. Se recomienda establecerla en "no" si se utiliza autenticación basada en clave pública.

Paso 3: Guarda y cierra el archivo

Una vez que hayas terminado de personalizar tus preferencias, guarda el archivo presionando Ctrl + X, luego presiona Y para confirmar los cambios y finalmente presiona Enter para salir del editor de texto.

Recuerda reiniciar el servicio SSH para que los cambios surtan efecto. Puedes hacerlo ejecutando el siguiente comando en la terminal:

- sudo systemctl restart ssh

Ahora que has configurado el archivo de configuración SSH, estarás listo para disfrutar de conexiones seguras y personalizadas. Recuerda siempre mantener actualizado tu software y seguir las mejores prácticas de seguridad para garantizar la protección de tus datos.

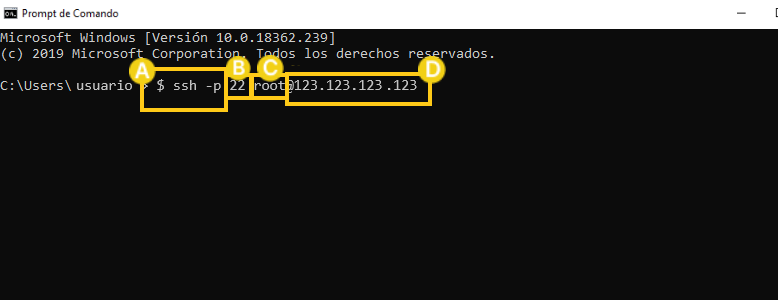

Conecta a un servidor remoto utilizando SSH mediante el comando ssh seguido de la dirección IP o nombre de dominio del servidor

Para conectarte a un servidor remoto utilizando SSH, puedes utilizar el comando ssh seguido de la dirección IP o nombre de dominio del servidor al que deseas acceder. Por ejemplo:

ssh usuario@192.168.0.1

En este caso, "usuario" es el nombre de usuario con el que te quieres conectar al servidor, y "192.168.0.1" es la dirección IP del servidor remoto.

Configura la autenticación SSH utilizando claves públicas y privadas

Una vez que hayas establecido la conexión SSH con el servidor remoto, es importante configurar la autenticación utilizando claves públicas y privadas para aumentar la seguridad de la conexión.

Para generar un par de claves SSH, puedes utilizar el comando ssh-keygen en tu máquina local. Por ejemplo:

ssh-keygen -t rsa -b 4096 -C "mi_correo@ejemplo.com"

Este comando generará un par de claves RSA de 4096 bits y asociará tu dirección de correo electrónico a la clave pública generada.

A continuación, puedes copiar la clave pública al servidor remoto utilizando el comando ssh-copy-id. Por ejemplo:

ssh-copy-id usuario@192.168.0.1

Este comando copiará tu clave pública al archivo authorized_keys del usuario en el servidor remoto, lo que te permitirá autenticarte utilizando tu clave privada.

Usa el archivo de configuración SSH para personalizar tus conexiones

El archivo de configuración SSH te permite personalizar tus conexiones SSH y definir opciones específicas para cada servidor remoto al que te conectes.

Puedes acceder al archivo de configuración SSH utilizando el siguiente comando:

vi ~/.ssh/config

Dentro del archivo de configuración, puedes definir alias para los servidores remotos, especificar el puerto SSH a utilizar, configurar opciones de autenticación y mucho más.

Por ejemplo, puedes definir un alias para un servidor remoto de la siguiente manera:

Host servidor1

HostName 192.168.0.1

User usuario

Una vez guardes los cambios en el archivo de configuración SSH, podrás conectarte al servidor remoto utilizando el alias definido. Por ejemplo:

ssh servidor1

Configurar y utilizar SSH para conexiones seguras es esencial para proteger tus comunicaciones y datos al conectarte a servidores remotos. Siguiendo los pasos descritos en esta guía, podrás establecer conexiones SSH de manera segura y personalizar tus configuraciones para facilitar tus conexiones futuras.

Utiliza comandos básicos de SSH, como cd, ls y cat, para navegar y manipular archivos en el servidor remoto

Una vez que hayas establecido una conexión SSH con tu servidor remoto, podrás utilizar varios comandos básicos para navegar por los directorios y manipular archivos en el servidor.

Navegación de directorios

Para moverte entre los directorios en el servidor remoto, utiliza el comando cd.

Por ejemplo, si quieres ir al directorio "documentos", simplemente escribe cd documentos y presiona Enter. Si deseas regresar al directorio anterior, utiliza el comando cd ...

Listado de archivos

Para ver los archivos y directorios en el directorio actual, utiliza el comando ls.

El comando ls mostrará una lista de los nombres de archivos y directorios en el directorio actual. Si quieres ver los detalles de los archivos, puedes utilizar el argumento -l con el comando ls, de la siguiente manera: ls -l.

Visualización de archivos

Si deseas ver el contenido de un archivo en el servidor remoto, utiliza el comando cat.

Por ejemplo, si quieres ver el contenido de un archivo llamado "archivo.txt", simplemente escribe cat archivo.txt y presiona Enter. El comando cat mostrará el contenido del archivo en la terminal.

Manipulación de archivos

Para manipular archivos en el servidor remoto, puedes utilizar comandos como cp para copiar archivos, mv para mover archivos y rm para eliminar archivos.

Por ejemplo, si deseas copiar un archivo llamado "archivo.txt" al directorio "documentos", utiliza el comando cp archivo.txt documentos/. Si quieres eliminar un archivo llamado "archivo.txt", utiliza el comando rm archivo.txt.

Recuerda que al utilizar estos comandos básicos de SSH, debes tener cuidado para no realizar cambios no deseados en el servidor remoto. Asegúrate de conocer bien los comandos antes de ejecutarlos y siempre verifica los nombres de archivos y directorios para evitar errores.

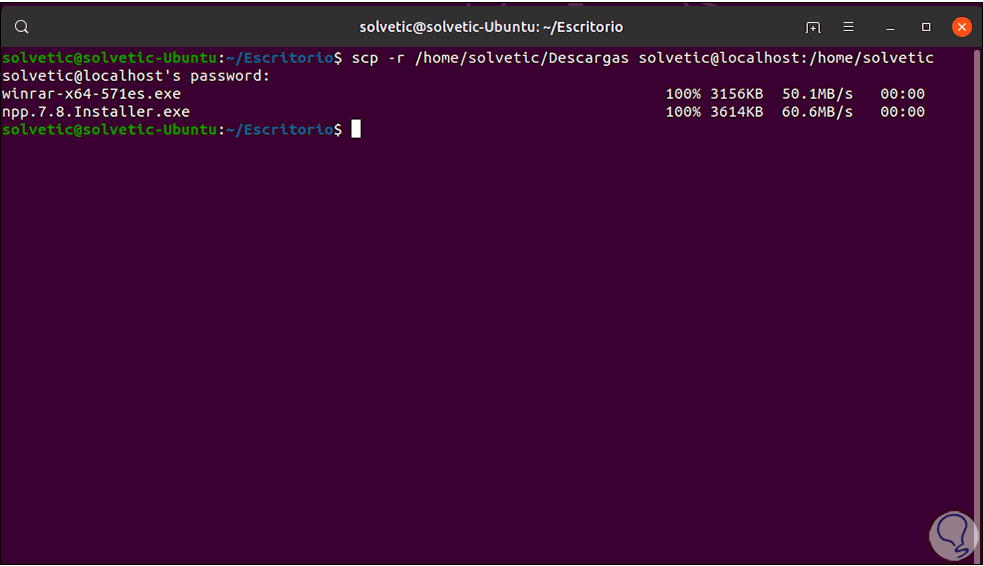

Transfiere archivos entre tu computadora y el servidor remoto utilizando el comando scp

Una de las herramientas más útiles para transferir archivos de forma segura entre tu computadora y un servidor remoto es el comando scp (Secure Copy). Con scp puedes copiar archivos y directorios de manera segura a través de una conexión SSH.

La sintaxis básica para usar scp es la siguiente:

scp [opciones] origen destino

Donde:

- opciones: son las diferentes opciones que puedes utilizar con scp para personalizar la transferencia de archivos.

- origen: es el archivo o directorio que deseas copiar desde tu computadora local hacia el servidor remoto.

- destino: es la ubicación en el servidor remoto donde deseas copiar el archivo o directorio.

Algunas opciones comunes que puedes utilizar con scp son:

- -r: permite copiar directorios y su contenido de forma recursiva.

- -P: especifica el número de puerto SSH a utilizar en lugar del puerto predeterminado (22).

- -i: especifica la ruta del archivo de clave privada a utilizar para la autenticación SSH.

Veamos algunos ejemplos de cómo utilizar scp:

Ejemplo 1: Copiar un archivo desde tu computadora local hacia el servidor remoto

scp archivo.txt usuario@servidor:/ruta/destino

Este comando copiará el archivo archivo.txt desde tu computadora local hacia el servidor remoto en la ubicación /ruta/destino.

Ejemplo 2: Copiar un directorio desde tu computadora local hacia el servidor remoto

scp -r directorio usuario@servidor:/ruta/destino

Este comando copiará el directorio directorio y todo su contenido desde tu computadora local hacia el servidor remoto en la ubicación /ruta/destino.

Recuerda que para utilizar scp necesitas tener instalado el cliente SSH en tu computadora local y el servidor SSH en el servidor remoto.

Con scp puedes transferir archivos de manera segura y confiable entre tu computadora y un servidor remoto, lo cual es especialmente útil cuando necesitas realizar tareas de administración de sistemas o transferir archivos grandes de forma segura.

Configura la autenticación de dos factores para agregar una capa adicional de seguridad a tus conexiones SSH

Una de las formas más efectivas de aumentar la seguridad de tus conexiones SSH es configurando la autenticación de dos factores. Esto agrega una capa adicional de seguridad al requerir no solo una contraseña, sino también un segundo factor de autenticación para acceder a tu servidor.

La autenticación de dos factores combina algo que sabes (tu contraseña) con algo que tienes (un dispositivo físico o una aplicación en tu teléfono) para verificar tu identidad. Esto hace que sea mucho más difícil para los atacantes comprometer tus conexiones SSH.

Para configurar la autenticación de dos factores, sigue estos pasos:

- Paso 1: Instala una aplicación de autenticación en tu teléfono, como Google Authenticator o Authy.

- Paso 2: En tu servidor, accede al archivo de configuración de SSH (/etc/ssh/sshd_config) y busca la línea que dice "ChallengeResponseAuthentication". Si está configurada en "no", cambia el valor a "yes".

- Paso 3: Reinicia el servicio SSH para que los cambios surtan efecto.

- Paso 4: Genera una clave de autenticación en tu servidor utilizando la aplicación de autenticación en tu teléfono.

- Paso 5: En tu cliente SSH, configura la autenticación de dos factores proporcionando la clave generada y tu contraseña al conectarte al servidor.

Una vez que hayas configurado la autenticación de dos factores, cada vez que intentes conectarte a tu servidor SSH, se te pedirá que ingreses tu contraseña y luego ingreses el código de autenticación generado por tu aplicación en tu teléfono. Esto garantiza que solo las personas autorizadas puedan acceder a tu servidor.

Recuerda que la autenticación de dos factores es una medida adicional de seguridad y no reemplaza las buenas prácticas de seguridad básicas, como el uso de contraseñas seguras y la actualización regular de tu software.

Aprende a solucionar problemas comunes al utilizar SSH, como errores de conexión o problemas de autenticación

Si has estado utilizando SSH para conectarte de forma segura a tus servidores, es posible que hayas encontrado algunos problemas en el camino. En esta guía completa, te mostraré cómo solucionar los problemas más comunes al utilizar SSH.

1. Error de conexión: "Connection refused"

Este es uno de los errores más comunes al intentar conectarse a un servidor a través de SSH. Puede ocurrir debido a varias razones, como un servidor no configurado para aceptar conexiones SSH o un cortafuegos que bloquea el puerto SSH.

Para solucionar este problema, primero asegúrate de que el servidor esté configurado correctamente para aceptar conexiones SSH. Verifica que el servicio SSH esté en funcionamiento y que el puerto SSH esté abierto en el cortafuegos. Si estás utilizando un cortafuegos, asegúrate de permitir el tráfico entrante en el puerto SSH.

2. Problemas de autenticación: "Permission denied"

Si recibes un mensaje de "Permission denied" al intentar autenticarte en un servidor SSH, esto significa que tus credenciales no son válidas. Puede ser debido a una contraseña incorrecta o a un problema con las claves SSH.

Para solucionar este problema, verifica que estás utilizando la contraseña correcta. Si utilizas claves SSH para autenticarte, asegúrate de que las claves estén configuradas correctamente en el servidor y en tu cliente SSH. Puedes probar regenerando las claves SSH y actualizar la configuración en ambos lados.

3. Error de tiempo de espera: "Connection timed out"

Si experimentas un error de tiempo de espera al intentar conectarte a través de SSH, esto significa que la conexión no pudo establecerse dentro del tiempo especificado. Puede ser causado por una conexión lenta o una configuración incorrecta en el servidor o en el cliente SSH.

Para solucionar este problema, verifica la velocidad de tu conexión a Internet. Si tienes una conexión lenta, es posible que debas esperar más tiempo para que la conexión se establezca. Además, asegúrate de que la configuración de red en el servidor y en el cliente SSH sea correcta. Verifica que estés utilizando la dirección IP correcta y el puerto SSH correcto.

Al utilizar SSH, es normal encontrarse con algunos problemas. Sin embargo, con los pasos mencionados anteriormente, podrás solucionar los problemas más comunes al utilizar SSH y establecer conexiones seguras sin problemas.

No dudes en consultar la documentación oficial de SSH y buscar ayuda en comunidades en línea si continúas teniendo problemas. ¡Buena suerte!

Mantén tu configuración de SSH actualizada y segura siguiendo las mejores prácticas de seguridad, como deshabilitar el acceso de root y utilizar claves de alta seguridad

El protocolo SSH (Secure Shell) es ampliamente utilizado para establecer conexiones seguras y cifradas a través de redes inseguras, como Internet. Su principal función es permitir a los usuarios acceder y administrar de forma remota servidores y dispositivos utilizando un canal de comunicación seguro.

Configurar y utilizar SSH de manera adecuada es fundamental para mantener la seguridad de tus conexiones. A continuación, te mostramos una guía completa para configurar y usar SSH de manera segura.

1. Deshabilitar el acceso de root

Una de las mejores prácticas de seguridad es deshabilitar el acceso directo de root a través de SSH. Esto evita que un atacante intente adivinar la contraseña de root y acceda directamente a tu servidor. En su lugar, es recomendable crear un usuario regular con privilegios limitados y utilizarlo para iniciar sesión en el servidor.

2. Utilizar claves de alta seguridad

En lugar de utilizar contraseñas para autenticarse en el servidor a través de SSH, es recomendable utilizar claves de alta seguridad. Las claves SSH son más seguras que las contraseñas, ya que son más difíciles de adivinar o hackear. Además, permiten una autenticación sin contraseña, lo que mejora la comodidad y la seguridad.

Para generar tu par de claves SSH, puedes utilizar el comando ssh-keygen en tu terminal. Una vez generadas, debes copiar la clave pública en el archivo ~/.ssh/authorized_keys del servidor al que deseas conectarte. Luego, puedes utilizar la clave privada correspondiente para autenticarte en el servidor.

3. Actualizar regularmente tu servidor SSH

Es importante mantener tu servidor SSH actualizado con las últimas versiones de software. Cada actualización suele incluir mejoras de seguridad y correcciones de vulnerabilidades conocidas. Puedes utilizar el gestor de paquetes de tu sistema operativo para actualizar el software relacionado con SSH.

4. Limitar el acceso a través de Firewall

Utilizar un firewall para limitar el acceso a tu servidor SSH es una medida de seguridad adicional. Puedes configurar tu firewall para permitir únicamente conexiones SSH desde direcciones IP específicas o rangos de direcciones IP confiables. Esto reduce el riesgo de ataques de fuerza bruta y otros intentos de acceso no autorizados.

Esperamos que esta guía te haya sido útil para configurar y utilizar SSH de manera segura. Recuerda siempre seguir las mejores prácticas de seguridad y mantener tu configuración de SSH actualizada para proteger tus conexiones.

Preguntas frecuentes

1. ¿Qué es SSH?

SSH (Secure Shell) es un protocolo de red que permite a los usuarios acceder y administrar de forma segura un sistema remoto.

2. ¿Por qué debería usar SSH?

SSH ofrece una conexión segura y encriptada, lo que protege la información transmitida y evita accesos no autorizados.

Si quieres conocer otros artículos parecidos a Guía completa: Cómo configurar y usar SSH para conexiones seguras puedes visitar la categoría Desarrollo y Programación.